클라우드 AWS Security

문제편

1. AWS의 권한, 정책, 역할에 대하여 설명하시오.

2. AWS 정책의 종류에 대하여 설명하시오.

3. AWS 교차 계정 접근에 대하여 설명하시오.

4. S3의 ACL과 버킷 정책의 차이는?

5. IAM dev와 infra사용자에게는 S3 test bucket에 대한 Get 권한이 허용되어있고, test bucket에게는 IAM dev사용자의 Get 권한이 금지되어있다. 이 때 dev와 infra사용자는 test bucket에 대해 각각 Get 요청이 가능할까?

6. Security Group과 NACL의 차이는?

7. SSL Offloading란?

8. KMS 봉투 암호화란?

9. AWS 계층별 보안의 특징은?

10. AWS의 클라이언트측/서버측 암호화의 종류는?

11. 자격 증명 저장에 있어 Secret Manager와 Parameter Store의 차이는?

12. AWS HSM에 대하여 설명하시오.

13. KMS의 동작 방식을 간단히 설명하면?

14. AutoScaling 중 해킹 당한 EC2에 대한 조치 절차는?

15. AWS Network Firewall과 Firewall Manager의 차이는?

16. AWS Organizations과 Control tower의 차이는?

해답편

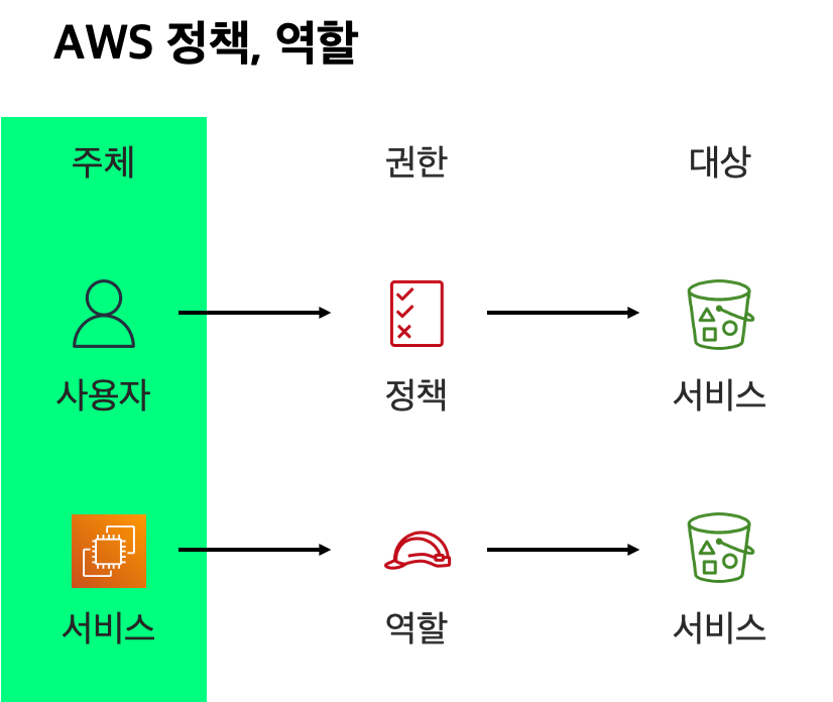

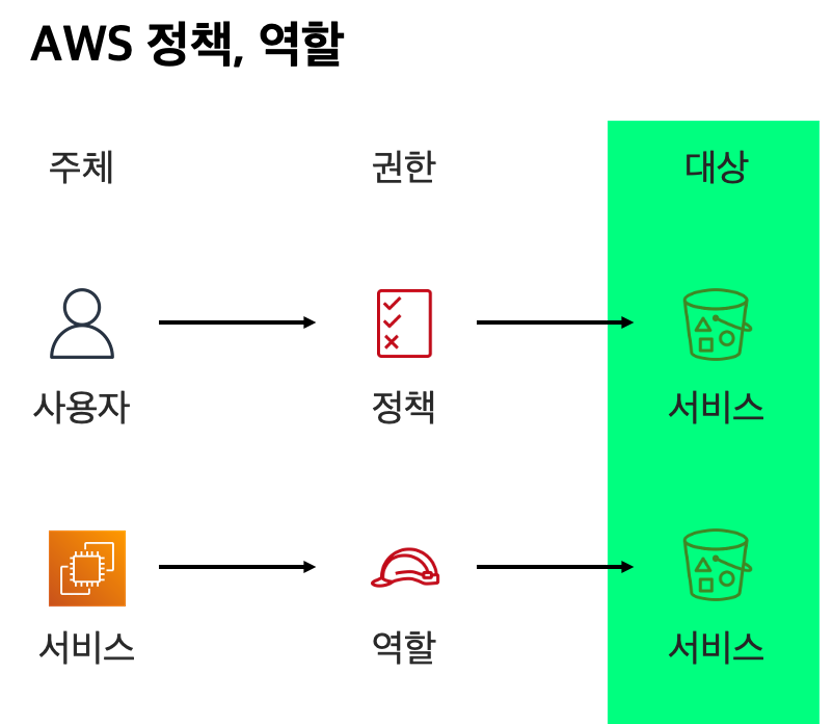

1. AWS의 권한, 정책, 역할에 대하여 설명하시오.

=> IAM이라는 AWS의 Security 서비스에서 사용되는 보호 관련 개념.

1) 권한 : 특정 서비스 등을 접근 또는 생성할 수 있는 자격

2) 정책 : 사용자<->서비스를 위해, 사용자에 부여하는 인증

3) 역할 : 서비스<->서비스를 위해, 서비스에 부여하는 인증

2. AWS 정책의 종류에 대하여 설명하시오.

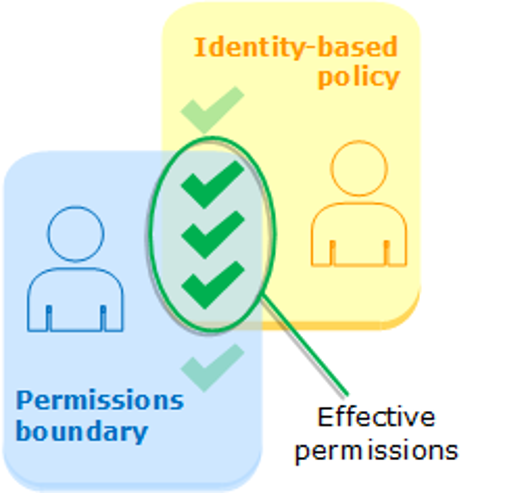

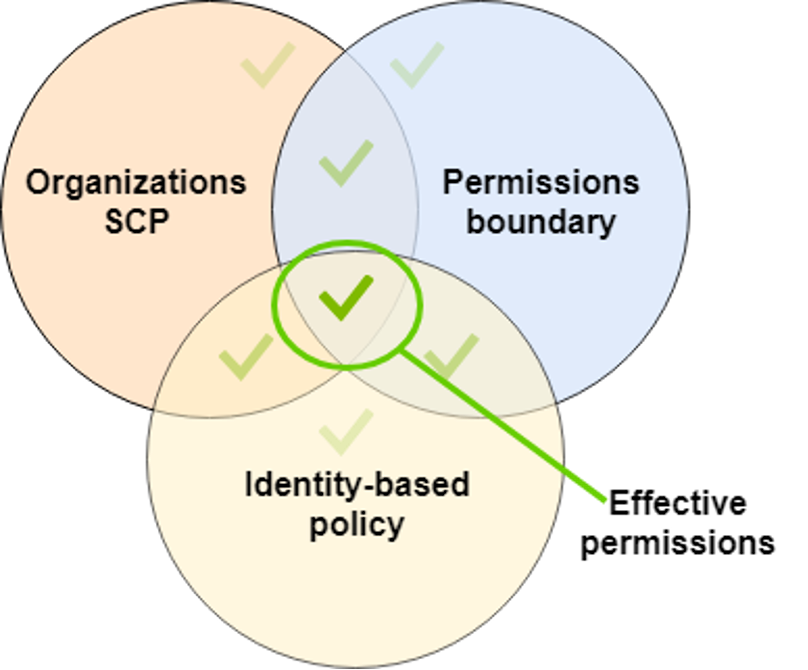

=> AWS의 정책 유무가 어디에 중심이 되는가에 따라

1) 자격 증명 기반 : 정책 유무가 사용자 등 주체에 기반

- AWS 관리형 정책 : AWS에서 미리 만들어놓은 정책

- AWS 고객 관리형 정책 : 고객이 직접 만들어 사용하는 정책

- AWS 인라인 정책 : 세밀한 정책. 여러 주체가 아닌, 특정 사용자, 특정 역할에게만 추가하는 정책. (최소 권한의 원칙상)

2) 리소스 정책 기반 : 정책 유무가 EC2 등 서비스, 리소스에 기반.

ex) S3의 버킷 정책 등

3) 권한 경계 기반 정책 : 이미 부여받은 정책들 중 특정 정책만으로 권한을 축소하는 고급 기능.

AdminFullAccess 권한을 부여받은 사용자가 EC2FullAccess로 권한 경계를 추가 설정한다면, EC2FullAccess만 가능해진다.

4) Organizations SCP : Organization을 통해 권한을 축소하는 정책. 권한을 제한하는 것이지 부여하지는 않는다.

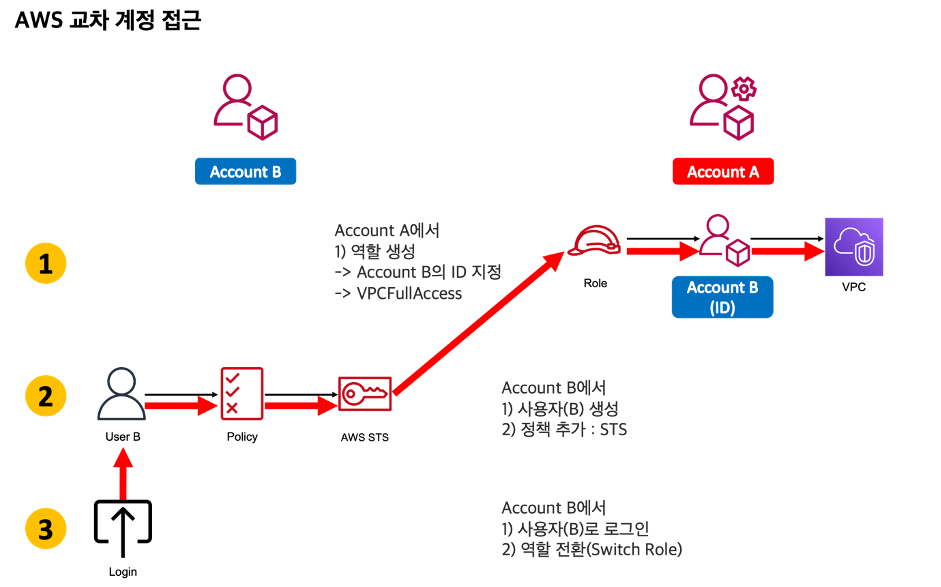

3. AWS 교차 계정 접근에 대하여 설명하시오.

=> 자신의 AWS 계정에 다른 계정이 제한적인 권한으로 접근할 수 있도록 하는 접근제어.

자신의 계정에서의 사용자 생성이나 패스워드 공유없이 간편하고 안전하게 필요에 따른 접근이 가능하다.

4. S3의 ACL과 버킷 정책의 차이는?

=> S3 버킷으로의 접근에 대한 제한/허용. 동시에 사용 가능하다.

- ACL : JSON 형식 X, 개별 객체에 대한 개별적이고 상세한 설정 가능. 최근들어 비활성화가 권장된다.

https://docs.aws.amazon.com/ko_kr/AmazonS3/latest/userguide/about-object-ownership.html

- 버킷 정책 : JSON 형식 O, 버킷 전체에 대한 설정이 가능. 특정 IP만 접근 허용/불허용 등의 설정이 가능하다.

5. IAM dev와 infra사용자에게는 S3 test bucket에 대한 Get 권한이 허용되어있고, test bucket에게는 IAM dev사용자의 Get 권한이 금지되어있다. 이 때 dev와 infra사용자는 test bucket에 대해 각각 Get 요청이 가능할까?

=> infra는 O, dev는 X. 명시적 거부가 우선한다.

단 교차 계정 접근에서는 infra도 X.

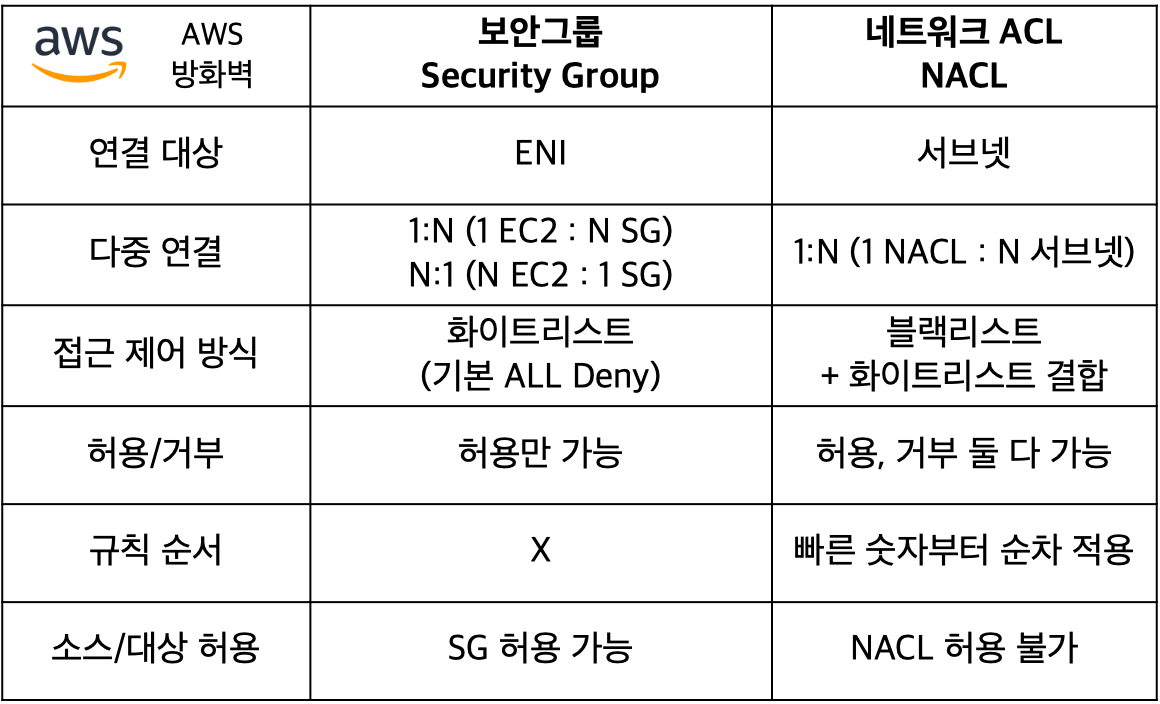

6. Security Group과 NACL의 차이는?

=> 둘 다 VPC의 EC2를 보호하는 역할을 수행하되,

7. SSL Offloading란?

=> 서버의 부하를 피하기 위해 SSL 암호화를 다른 곳에서 진행하는 것. (Loadbalancer 등)

8. KMS 봉투 암호화란?

=> KMS의 암호화 방식 2가지 중 하나.

데이터를 암호화 후, 암호화 한 키를 또 암호화하는 것.

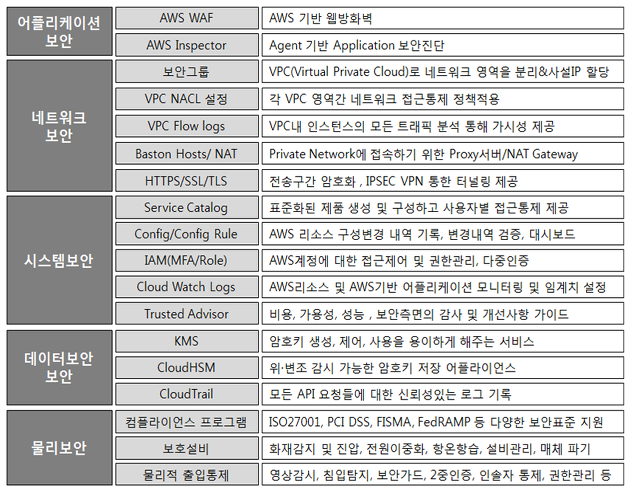

9. AWS 계층별 보안의 특징은?

=> 장표 참조

10. AWS의 클라이언트측/서버측 암호화의 종류는?

=> 장표 참조

11. 자격 증명 저장에 있어 Secret Manager와 Parameter Store의 차이는?

=> 둘 다 비밀 데이터 및 자격 증명 저장이 가능하되

- Secret Manager : 유료이며, 데이터 교체가 가능하다.

- Parameter Store : 무료이며, 데이터 교체가 불가능하다.

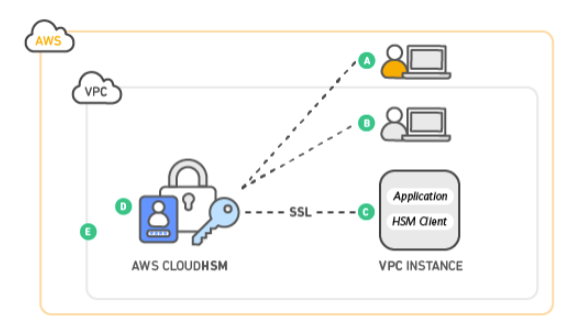

12. AWS HSM에 대하여 설명하시오.

=> Hardware Security Module. 보안 Key를 물리적 장비에 보관하는 서비스이며

1) FIPS 140-2 인증 장비. 규제 준수 기업에서 사용 가능.

2) 키 제거를 증명할 수 있다.

3) 해당 작업은 Cloud Trail에 기록 가능하다.

4) VPC를 통해서만 접근할 수 있다.

5) 변조 탐지가 가능하다.

13. KMS의 동작 방식을 간단히 설명하면?

=> KMS를 통한 암호화 방법은 2가지가 있다. Basic Encrypt와 Envelope Encrypt.

KMS 암호화는 Master Key와 Data Key를 사용한다.

https://docs.aws.amazon.com/kms/latest/developerguide/concepts.html

1) CMK : Master Key. Data key를 생성하기 위해 사용된다. GenerateDataKey를 통해 Data Key를 만든다.

2) Plaintext data key : Data key 중 데이터를 암호화 하는데 사용. 암호화 이후에는 폐기된다.

3) Encrypted data key : Data key 중 데이터를 복호화 하는데 사용. 복호화에 필요하므로 보관된다

1) CMK를 통해 Encrypted data key를 -> Plaintext data key로 변환

2) Plaintext data key로 -> 암호화된 데이터 복호화

14. AutoScaling 중 해킹 당한 EC2에 대한 조치 절차는?

=>

1) AutoScaling Group에서 해당 EC2를 분리

2) 해당 EC2를 스냅샷

3) 해당 EC2 보안 그룹 확인 및 업데이트

4) 포렌식 분석

15. AWS Network Firewall과 Firewall Manager의 차이는?

=>

- AWS Network Firewall : 트래픽 필터링 방화벽. SG, NACL 같은 방화벽이지만 보다 훨씬 더 유연하고 다양하게 운용 가능.

- AWS Firewall Manager : 통합 보안 서비스. AWS Organizations, AWS Config 등을 이용하여 통합 계정 방화벽 중앙 집중 운영 서비스.

16. AWS Organizations과 Control tower의 차이는?

=> 둘 다 다중 계정 관리를 하는 서비스이지만, 수백 개의 계정 및 AWS SSO를 사용한 신원 인증 관리에 있어 Control Tower가 유용하다.

'면접을 위한 CS 지식' 카테고리의 다른 글

| 클라우드 엔지니어를 위한 경력직 면접 질문 정리, 이직에 관한 경험 (0) | 2023.10.13 |

|---|---|

| 클라우드 엔지니어 면접을 위한 CS 지식 정리 9 - 클라우드 AWS Network (0) | 2023.10.02 |

| 클라우드 엔지니어 면접을 위한 CS 지식 정리 8 - 쿠버네티스 kubernetes (0) | 2023.09.08 |

| 클라우드 엔지니어 면접을 위한 CS 지식 정리 7 - 운영 (0) | 2023.09.07 |

| 클라우드 엔지니어 면접을 위한 CS 지식 정리 6 - 보안 (0) | 2023.09.03 |